¿Qué sabemos del pirateo de cuentas verificadas en Twitter para insertar una estafa con bitcoins?

- Analizamos cada jornada los bulos que circulan en redes sociales sobre el coronavirus

- Escríbenos por whatsapp al 676 676 148 y verificamos por ti los mensajes que recibas

- ¿Qué es el coronavirus? | Mapa de España | Mapa mundial

- Mapa de los brotes en España | Mapa de la nueva normalidad | Qué se sabe de la vacuna

- Coronavirus: última hora en directo

Esta semana, alguien tomó el control de cuentas de Twitter pertenecientes a conocidas personalidades como Bill Gates o Elon Musk para publicar un mensaje que conducía a una estafa con bitcoins. El engaño ha generado inquietud sobre la seguridad de los sistemas internos de la plataforma. Te contamos lo que sabemos.

Antes de empezar, te recordamos que el bitcoin es una criptomoneda, una especie de vale digital que se puede utilizar como medio de pago y cuyo funcionamiento te explican en este artículo de RTVE.es.

El ataque fue seguido prácticamente en directo por muchos tuiteros y se convirtió en tendencia (con etiquetas como #twitterhacking o #musk). Podía saberse qué cuentas habían sido pirateadas, y eran muy relevantes. Las acciones de la compañía llegaron a caer un 4% en Bolsa.

¿Quién (afectados y culpables)?

Entre los afectados, políticos como Barack Obama, Joe Biden o Michael Bloomberg, millonarios como Bill Gates o Elon Musk, artistas como Kayne West y empresas (Uber o Apple). En las cuentas pirateadas aparecieron mensajes que sus dueños no habían publicado.

En cuanto a quién ha sido, hay todavía muchas dudas. Ninguna pista conduce de momento a la intervención de una potencia extranjera o estatal sino a jóvenes activos en grupos de Internet vinculados al hacking.

Motherboard, la publicación de tecnología de Vice, dijo el jueves haber hablado con dos integrantes de la operación. No da sus nombres, pero según su testimonio y las capturas de pantalla enviadas a la publicación por los piratas, estos convencieron a un empleado de Twitter para que les ayudara, llegando a pagarle para lograr acceso al sistema.

The New York Times también dice haber hablado con los involucrados. Afirma que alguien con alias “Kirk” se presentó el martes en la red Discord, frecuentada por hackers, como empleado de Twitter, demostrando que podía tomar control de cuentas. A partir de ahí algunas empezaron a cambiar de poseedor con participación de otros hackers que sin embargo dejaron solo a Kirk cuando vieron que este comenzaba a atacar cuentas importantes.

No hay pruebas concluyentes de que Kirk sea empleado de Twitter, y The New York Times no habla de pagos a ningún trabajador. La red social no ha querido comentar estas informaciones durante la semana y solo nos ha remitido a sus notas de prensa o a los hilos oficiales de @Twittersupport. En ellos no reconocía colaboración interna sino que hablaba de “un ataque de ingeniería social coordinado por personas que lo han dirigido con éxito contra algunos de nuestros empleados con acceso a sistemas y herramientas internas”. Este artículo de Cristina L. Tarrida te explica en qué consiste la ingeniería social, una forma de engaño que pasa la mayoría de las veces por manipular a una persona.

No es la primera vez que hay estafas con criptomonedas y sobre todo que se suplanta la persona de Elon Musk, presidente de Tesla. Anteriormente, los piratas se introdujeron en una cuenta verificada, que siempre genera más credulidad por el sello azul de “validez”, y cambiaron el “screenname” original (nombre que aparece en pantalla) por el del empresario también para captar bitcoins, nos explica Yaiza Rubio, analista de inteligencia de Eleven Paths.

Jorge Coronado, perito informático de Quantika 14, cree que los autores del ataque de esta semana son el mismo grupo de personas que suplantó la personalidad de Musk en junio: “De igual manera que sabemos que son los mismos por su forma de operar, lo más seguro es que no sea una persona aislada, sea un grupo organizado que entiende perfectamente del asunto y lo ha planificado al detalle”, explica a RTVE y en su blog.

¿Qué mensaje se difundía?

El mensaje replicado en las cuentas afectadas era muy parecido y animaba a realizar un ingreso en bitcoins: “¡Debido a la COVID-19, estamos devolviendo 10.000.000 $ en Bitcoin! Todos los pagos realizados a nuestra cuenta más abajo serán devueltos por duplicado”, se podía leer en la cuenta de Uber. “¡Sólo durará 30 minutos! ¡Disfrútalo!”.

El texto se ofrecía con variantes. En algunas cuentas no se hacía referencia a la COVID; en la de Gates se hablaba de 2.000 dólares, en la de Uber de 10.000. Pero la mayoría de las ocasiones se usaba la frase “I am giving back to my community” (Estoy devolviendo a mi comunidad), y en todas se proponía el ingreso de dinero en la misma cuenta de bitcoins. Sin embargo, el dinero no iba a parar a ningún fin comunitario sino a la cartera de los atacantes.

¿Cuándo?

La operación se inició el 15 de julio, aunque llevaba gestándose días. Los tuiteros empezaron a darse cuenta hacia las 22.00 hora española, cuando Binance y otras empresas relacionadas con criptomoneda comenzaron a repetir idéntico mensaje. Hablaban de un acuerdo con una organización llamada CryptoforHealth.com y dirigían a ella para que la gente enviara bitcoins (esa página web ya ha sido desmantelada). Los especialistas achacaban en esos primeros instantes la situación a algún fallo en una aplicación externa a Twitter.

Después empezaron a repetir el mensaje de “Estoy devolviendo a mi comunidad” las cuentas populares mencionadas. La red social empezó a borrarlos pero estos seguían apareciendo aquí y allá, hasta que Twitter tomó la decisión de bloquear las cuentas que los reproducían y finalmente limitó la funcionalidad de muchas otras (entre ellas las verificadas) para aclarar la situación. La compañía ha limitado el acceso a los sistemas internos mientras continúa investigando.

El FBI también ha iniciado un análisis.

¿Desde dónde?

Twitter no nos ha confirmado si se han visto perjudicadas cuentas españolas o de qué países. Entre las que se han dado a conocer, las más importantes son estadounidenses. Tampoco sabemos dónde se encuentran los autores del ataque.

El periodista Brian Krebs menciona a uno de los usuarios que participó en la adquisición de cuentas, PlugWalkJoe, asociado anteriormente al pirateo de la cuenta de Jack Dorsey, fundador de Twitter. Es un joven británico con casa en España, el único de toda la operación de quien la prensa ofrece ubicación. Sin embargo, The New York Times ha hablado con él y sostiene que intervino solo para hacerse con la apreciada cuenta @6 que se estaba vendiendo, sin estar involucrado en otras conversaciones. Es decir, según su testimonio fue un cliente, no un vendedor de las cuentas usurpadas.

¿Cómo?

Todos los análisis apuntan a que la operación pasó por cambiar el email de las cuentas de esas personalidades, y a que la acción contó con la participación de miembros de la comunidad SWIM swapping (duplicado o cambio de la tarjeta SIM). Se trata de una forma de fraude digital en alza que consiste en corromper, piratear o coaccionar a empleados de redes sociales y compañías telefónicas para que den acceso a la cuenta de un cliente.

Krebs dice que los días previos al ataque la comunidad de SIM swapping estaba hablando en foros de su capacidad de modificar el correo electrónico de cualquier cuenta de Twitter, y en particular de las apreciadas cuentas OG, las que son muy cortas (como la mencionada @6, @y o también @dark). Según las capturas de pantalla publicadas por Motherboard, los piratas lograron acceder a un panel interno de gestión de cuentas de Twitter desde donde se podían cambiar esos emails y tomar el control.

Yaiza Rubio, analista de inteligencia de Eleven Paths, recomendaba el jueves prudencia a Verifica RTVE: “Hasta que no haya peritos judiciales que actúen en Twitter pondría toda esa información en cuarentena. El ataque puede haber sido de muchas maneras. Desde fuera, no se puede validar esa información o esas capturas de pantalla”.

El mismo día, Coronado explicaba que si lo que se había producido, tal como parece indicar Twitter, es un sphear phishing (un engaño dirigido específicamente a personas dentro de la organización), eso “expondría mucha inseguridad en una de las mayores redes sociales usadas en España y nos obligaría hacernos las siguientes preguntas: ¿Por qué Twitter permite que trabajadores suyos tengan una herramienta tan poderosa?”.

¿Por qué?

Para Vicente Aguilera Díaz, socio de Internet Security Auditors, la intención final era “conseguir un número de bitcoins que se traduciría en importantes beneficios para los cibercriminales”. La cuenta destinataria parecía haber captado el jueves 16 algo menos de 13 bitcoins (cerca de 102.600 euros al cambio de aquel día).

Algunos tuiteros comentan que es poca cantidad teniendo en cuenta el ruido generado. Sin embargo, desde Eleven Paths, Rubio cree que esas cifras no están tan mal para según qué grupo atacante y advierte de que tampoco son fiables del todo: “Las transacciones con bitcoins son anónimas y a veces no son reales, se finge ese trasiego para animar a la gente a realizar otras nuevas”

Otro motivo del ataque que se valora es el robo de datos. Twitter reconoce que ha habido acceso a 45 de las 130 cuentas atacadas y que se ha producido la descarga de los datos de ocho de ellas (ninguna verificada).

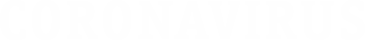

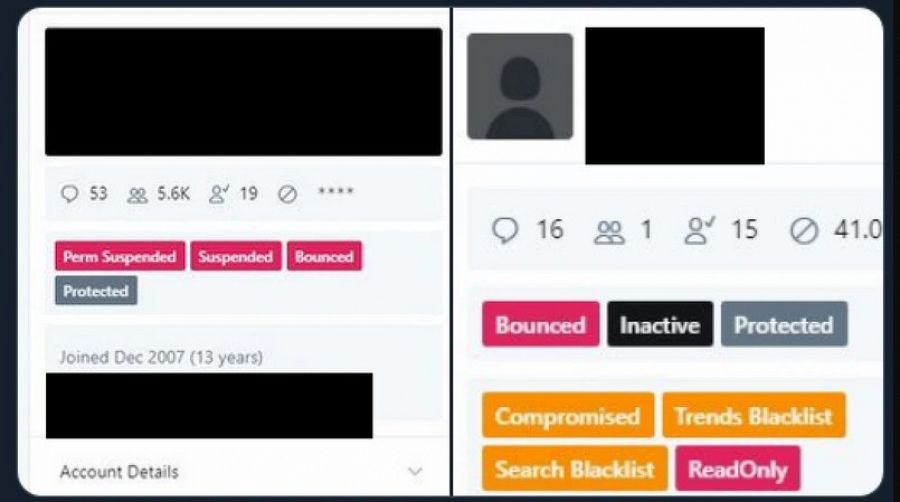

En relación con la privacidad, el panel que aparece en las capturas de pantalla filtradas muestra botones como “Suspendido” o “Protegido” y también “Lista negra de tendencias”, algo que obligaría a Twitter a dar explicaciones sobre qué tipo de acceso y control tiene sobre las cuentas de sus usuarios.

Imagen del panel de Twitter hackeado según captura de pantalla de 'Motherboard'

Twitter borró los mensajes en que algunos usuarios compartían esas imágenes del supuesto panel, aduciendo que incumplían sus normas. Este es uno recuperado a través de la caché y te lo ofrecemos tachando los nombres y direcciones de correo que contenía.

Imagen recuperada a través de la caché.

Una pretensión de los atacantes ha podido ser también demostrar la vulnerabilidad de la herramienta. Si pueden piratear a Gates o a Bezos, ¿cómo no van a piratearte a ti? Eso es lo que se pregunta la popular Youtuber @Verownika y en ese sentido se pronuncian varios expertos en seguridad informática contactados por la revista Time.

Hipertextual cree que podría haber sido incluso peor; “¿Qué habría sucedido si los hackers hubiesen utilizando la cuenta de Elon Musk para tuitear mensajes relacionados con la situación financiera de Tesla antes de que el NASDAQ cerrase la jornada?”. El día que este empresario comentó que el precio de las acciones estaba alto, su valor en el mercado se desplomó.

Aguilera opina que “Se trata de una de las intrusiones con mayor impacto que hemos visto en las redes sociales. El riesgo era máximo por disponer de acceso a sistemas privados de uso interno por la compañía”. Jack Dorsey se lamentaba: “Día duro para nosotros en Twitter. Todos nos sentimos terriblemente por esto que ha ocurrido”.