El 'terrorismo cognitivo': cuando los delincuentes utilizan tus datos con fines ilegítimos

- Envíanos consultas al 659 800 555 o a verificartve@rtve.es

- Suscríbete a nuestros desmentidos por RSS y practica con la Caja básica de herramientas

Las estafas cometidas a través de medios informáticos están experimentando un fuerte incremento en el ciberespacio. En la actualidad, los riesgos y amenazas asociadas a esta nueva modalidad de criminalidad son algunas de las cuestiones que más preocupan a los analistas y expertos en Ciberseguridad. En VerificaRTVE te contamos algunas claves para combatir y minimizar los daños de las ciberestafas.

El peligro y alcance que tienen las estafas digitales ha provocado que algunos expertos las califiquen de "terrorismo cognitivo”. Para la experta en ciberseguridad Sonia Fernández Palma, este término hace referencia a la "actuación criminal de grupos organizados que, de forma reiterada y por lo común de modo indiscriminado, pretenden obtener un beneficio ilegítimo de las personas”. Para conseguir estos resultados, los ciberdelincuentes hacen "uso de los datos obtenidos de forma ilícita y de las capacidades del ciberespacio”. Los entornos de actuación de estos individuos delincuentes son diversos, pero entre los principales se encuentran las redes sociales, aplicaciones de mensajería instantánea como WhatsApp y Telegram, el correo electrónico, y las plataformas de entretenimiento.

Fernández Palma ha explicado que este concepto también hace alusión al "aprovechamiento de los datos digitales o BIG DATA por parte de organizaciones criminales parar crear confusión y polarización social”. Su bajo coste, el gran alcance que puede adoptar y su difícil capacidad de atribución son algunas características que definen lo que esta especialista define como "terrorismo cognitivo”. Este fenómeno se desarrolla en "el mundo hiperconectado en el que vivimos”, en el que aparecen "nuevas superficies de ataque a través del Internet de las cosas y la Inteligencia Artificial”.

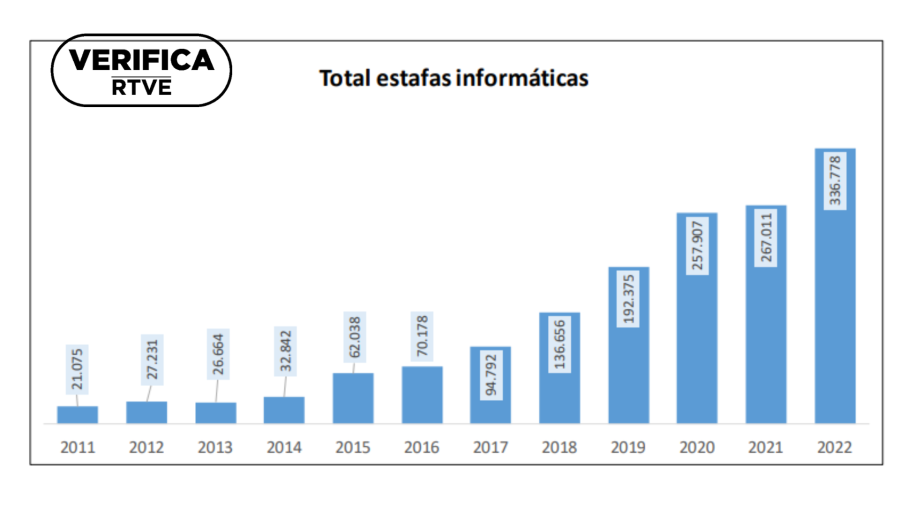

Este crecimiento paulatino de las estafas informáticas también se refleja en los datos. Según el Balance de Criminalidad correspondiente al cuarto trimestre de 2022 del Ministerio del Interior, las estafas informáticas representan el 14,5% de toda la delincuencia registrada en 2022, con un total de 336.778 delitos (pág.2). En rasgos generales, la cibercriminalidad ha experimentado un incremento del 72 por ciento desde 2019, con un total de 375.506 infracciones registradas entre enero y diciembre de 2022 (pág.1).

Evolución del número total de infracciones penales vinculadas a las estafas informáticas en España desde 2011 hasta 2022. Fuente: Ministerio del Interior VerificaRTVE

Las personas son "el eslabón más importante de la cadena de la ciberseguridad”

Aunque las estafas y fraudes digitales tienen su punto de partida en la actividad de uno o varios ciberdelincuentes, Sonia Fernández Palma ha explicado que el "terrorismo cognitivo” necesita colaboradores que son "involuntarios”. Se refiere a las personas, las administraciones públicas y las empresas. Según señala esta analista, el punto común entre estos actores es una "escasa o nula educación en cultura de seguridad”. La falta de prudencia a la hora de realizar nuestras actividades en Internet, la escasa sensibilización por parte de las administraciones acerca de los riesgos y amenazas que suponen estos ciberataques o el incumplimiento de las normas vigentes por parte de algunas empresas son algunos aspectos que favorecen que el ciberespacio se convierta en un "entorno hostil”.

Esta falta de conocimientos sobre el medio digital y sus riesgos conlleva "no saber identificar estos ataques y, por tanto, es más evidente que caigamos en ellos”, ha advertido Fernández Palma. "Cuantos más datos nuestros tengan, más dirigidos estarán esos ciberataques y más probabilidades de éxito tendrán”, ha avisado. Por esa razón, ha considerado que "las personas somos el eslabón más importante de la cadena de la ciberseguridad” y ha insistido en que la educación es la principal arma para "afrontar los desafíos del mundo actual”. En este contexto, sus recomendaciones para combatir el "terrorismo cognitivo” son las siguientes:

- Prudencia y discreción: Recomienda aplicar los principios de prudencia y discreción porque cuando "paseamos por Internet eso desaparece”

- Controles de seguridad: Son necesarios para todos los productos y servicios tecnológicos, para que garanticen el menor riesgo posible para las personas

- Mayor exigencia a empresas y administraciones públicas para que "se tomen en serio eso de custodiar nuestros datos, nuestra información” y "exigir un cumplimiento normativo”

- No callarse y denunciar porque "es la única manera que tienen los organismos de saber qué nos está pasando”

La analista y experta en Ciberseguridad Sonia Fernández Palma ha realizado estas declaraciones en su intervención en Osintomático 2023, un foro anual que reúne a especialistas en ciberseguridad e investigación digital avanzado. En su segunda edición, celebrada en Madrid el 12 y 13 de mayo, ha contado con la participación de expertos como el instructor en investigación en lenguas extranjeras Skip Schiphorst, el fundador de la organización Trace Labs, Robert Sell, y el especialista en investigación digital avanzada David Sanz, entre otros.

Balizas Digitales: la tecnología diseñada para localizar a "los malos” en la ciberesfera

Una de las tareas que más se les resiste a los especialistas es conseguir averiguar la identidad de los atacantes. En el caso de las ciberestafas las dificultades llegan a la hora de identificar quién es el responsable de la campaña. Eduardo Sánchez, consejero delegado de AllPentesting, lleva trabajando con su empresa para conseguir localizar a "los malos”, los ciberdelincuentes. Ha creado un sistema de tracking (seguimiento) de usuarios llamado Balizas Digitales que permite identificar a los delincuentes y perfiles falsos que se encuentran detrás de estas estafas digitales. La herramienta, destinada a las Fuerzas y Cuerpos de Seguridad del Estado y a detectives privados, obtiene información de los atacantes a través de tres vías: su dirección IP, el User-Agent (la cabecera del navegador del cliente que se está conectando) y la huella digital del dispositivo (fingerprint).

Página web de la plataforma Balizas Digitales donde se indica el tipo de información que obtienen sobre la identificación de los usuarios y qué mecanismos utilizan para obtenerla VerificaRTVE

Pero, ¿cómo obtenemos esta información de los ciberdelincuentes? La herramienta tiene varios mecanismos llamados "balizas” que sirven para enviar un enlace "con trampa” a estos usuarios. Básicamente es la misma técnica que utilizan los ciberdelincuentes en los mensajes fraudulentos, pero en este caso la empresa la emplea para cazar a estos individuos. De esta forma, si el usuario pincha en este enlace la plataforma puede obtener información sobre su geolocalización, el tipo de dispositivo que está utilizando, su compañía telefónica, etcétera. Las principales balizas con las que cuenta la herramienta se envían a través de mensajes de móvil SMS, correo electrónico y redes sociales.

Este analista forense y experto en ciberinteligencia ha explicado varios casos reales durante su intervención en Osintomático 2023. El primero tenía su origen en unas amenazas que recibió una persona de una cuenta de un perfil falso de Instagram. Gracias a la herramienta, se obtuvo información del sospechoso a través de un mensaje privado que la víctima envió donde se incluía un enlace. Tras obtener el número de teléfono de este perfil falso, se realizó un acto de ingeniería social donde se envió al sospechoso un falso mensaje de Vodafone. Gracias a esta segunda acción, se pudo comprobar que el fingerprint era idéntico al perfil falso de Instagram. Por lo tanto, se trataba de la misma persona. Puedes conocer más ejemplos de geolocalización de sospechosos de ciberdelitos localizados gracias a balizas digitales en esta ponencia de Eduardo Sánchez en el Centro Criptológico Nacional (CCN, dependiente del Centro Nacional de Inteligencia).